Planificación y Administración de Redes/Texto completo

| WikiLibro de

Planificación y Administración de Redes URL: |

|

INTRODUCCIÓN |

Este es un libro de redes. Está especialmente orientado a los contenidos de Grado Superior del ciclo de Administración de Sistemas Informáticos en Red de la Familia Profesional de Informática y Comunicaciones en la Formación Profesional de Andalucía, España.

Se pueden orientar los contenidos, en parte, al módulo de "Redes Locales" del ciclo de grado de Sistemas Microinformáticos y Redes (SMR) de la Familia Profesional de Informática y Comunicaciones.

Y, por supuesto, puede ser útil para cualquier persona que desee adquirir los conocimientos de cómo se organizan y funcionan las redes.

Este WikiLibro ha sido iniciado por José Antonio Muñoz Jiménez.

Me he decidido a iniciar este libro con la filosofía colaborativa entre usuarios, típica en Wikipedia, pues los contenidos se actualizan cada año y no me ha funcionado demasiado bien los sistemas de apuntes y libros tradicionales pues la actualización es costosa. Como aún soy novato en la edición Wiki, me he basado en las plantillas de un wikilibro previo Montaje y Mantenimiento de Equipos de Toni Peris

Datos Identificativos

- Ciclo Formativo: Administración de Sistemas Informáticos en Red ASIR.

- Nivel del Ciclo: Ciclo Formativo de Grado Superior (GS).

- Módulo Profesional: 0370 Planificación y administración de redes (PAR).

Módulos del ciclo ASIR

Resultados de Aprendizaje

1. Reconoce la estructura de las redes de datos identificando sus elementos y principios de funcionamiento.

2. Integra ordenadores y periféricos en redes cableadas e inalámbricas, evaluando su funcionamiento y prestaciones.

3. Administra conmutadores estableciendo opciones de configuración para su integración en la red.

4. Administra las funciones básicas de un «router» estableciendo opciones de configuración para su integración en la red.

5. Configura redes locales virtuales identificando su campo de aplicación.

6. Realiza tareas avanzadas de administración de red analizando y utilizando protocolos dinámicos de encaminamiento.

7. Conecta redes privadas a redes públicas identificando y aplicando diferentes tecnologías.

Temporización propuesta

Contenidos básicos del curriculo |

Unidades de trabajo propuestas |

R. de aprendizaje |

Horas |

Evaluación |

1. Caracterización de redes | 1. Introducción a las redes | 1 | 18 | 1 EVA. 72 h |

| 2.Normalización en las redes | 1 | 12 | ||

2. Integración de elementos en una red | 3.La capa física | 2 | 18 | |

| 4.Sistemas de cableado estructurado | 2 | 12 | ||

| 5.Seguridad y protección medioambiental | 2 | 12 | ||

3. Configuración y administración de conmutadores | 6.La capa de enlace | 2,3 | 18 | 2 EVA. 60 h |

| 7.Redes inalámbricas | 2,3 | 18 | ||

4. Configuración y administración básica de routers | 8.La capa de red | 2,4 | 24 | |

5. Configuración de redes virtuales | 9.Redes locales virtuales | 5 | 18 | 3 EVA. 60 h |

6. Configuración y administración de protocolos dinámicos | 10.Encaminamiento | 6 | 18 | |

7. Configuración del acceso a Internet desde una LAN | 11.La capa de transporte | 7 | 18 | |

| 12.Conexión a redes de área extensa | 7 | 6 | ||

TOTAL de horas |

| 192 |

|

ÍNDICE |

|

TEMA 1 |

Un modelo para las comunicaciones

En cualquier comunicación se pueden distinguir los 6 componentes que se indican a continuación:

La fuente es el origen del cual procede la información. Normalmente es una persona.

El emisor es el elemento que se encarga de transformar la información proporcionada por la fuente para adaptarla al canal o medio por el cual se transmitirá.

El canal o medio es el elemento por el cual se transmite la información. Este puede ser algún tipo de cable o, en el caso de comunicaciones inalámbricas, el aire.

El ruido es cualquier perturbación sobre el medio que afecte a la información. Esto hace que la información llegue con modificaciones.

El receptor es el elemento que se encarga de extraer la información del canal y transformarla para que pueda ser interpretada correctamente por el destino.

El destino es el lugar o entidad que consume la información. Normalmente es una persona.

Componentes de una red

Una red de computadoras, también llamada red de ordenadores, red de comunicaciones de datos o red informática, es un conjunto de nodos o hosts (equipos informáticos) y software conectados entre sí por medio de dispositivos físicos que envían y reciben impulsos eléctricos, ondas electromagnéticas o cualquier otro medio para el transporte de datos, con la finalidad de compartir información, recursos y ofrecer servicios.

En una red de computadoras podemos distinguir los siguientes elementos:

Equipos finales

Son los ordenadores de los usuarios fuente o destino de la información. Y los ETCS

Equipos intermedios

Son los dispositivos que se hallan en el camino de la comunicación entre dos equipos finales. En Internet el más importante es el router o encaminador'. En redes locales es el switch o conmutador y hub

Elementos de interconexión

Son los medios físicos utilizados para transportar los datos. Son el cableado y las ondas electromágneticas.

Tipos de redes

Según quién puede usarlas

Públicas

Una red pública se define como una red que puede usar cualquier persona. Es una red de computadoras interconectados, capaz de compartir información y que permite comunicar a usuarios sin importar su ubicación geográfica. Un ejemplo de red pública es Internet.

Privadas

Una red privada es aquella que sólo está disponible para ciertas personas. La mayoría de las redes privadas son LAN usadas en exclusiva por la organización propietaria. También se suelen llamar intranets.

Según el medio de transmisión

Cableadas

El medio de transmisión es un cable. Los principales son el cable coaxial, la fibra óptica y los pares trenzados.

Inálambricas

El medio es el aire. A través de éste se envían ondas electromagnéticas que pueden ser de diversas frecuencias: radio, microondas, infrarrojos.

Según su extensión

LAN (Local Area Network, Red de Área Local).

Su extensión abarca a lo sumo a un edificio, de modo que cualquier aula de informática u oficina normalmente tiene una red de este tipo. Utiliza para la conexión de ordenadores un cableado privado (o unos elementos repetidores de radiofrecuencias privados).

MAN (Metropolitan Area Network, Red de Área Metropolitana).

Su extensión abarca a varios edificios de la misma ciudad. Por ejemplo, una red para todos los centros educativos de una localidad, o para todos los edificios de un campus. Los medios que usa pueden ser privados o públicos pero alquilados en exclusiva.

WAN (Wide Area Network, Red de Área Amplia).

Su extensión abarca localidades, provincias e incluso países distintos, usando normalmente medios públicos. El ejemplo más importante es la red Internet, que utiliza, entre otras, la red telefónica mundial.

Según su topología

La topología define la estructura de una red. La definición de topología puede dividirse en dos partes. la topología física, que es la disposición real de los cables (los medios) y la topología lógica, que define la forma en que los hosts (equipos) acceden a los medios.

Topología física

Las topologías físicas que se utilizan comúnmente son de bus, de anillo, en estrella, en estrella extendida, jerárquica y en malla.

La topología de bus utiliza un único segmento backbone (cable) al que todos los hosts se conectan de forma directa.

La topología de anillo conecta un host con el siguiente y al último host con el primero. Esto crea un anillo físico de cable.

La topología en estrella conecta todos los cables con un punto central de concentración. Por lo general, este punto es un hub o un switch.

La topología en estrella extendida se desarrolla a partir de la topología en estrella. Esta topología conecta estrellas individuales conectando los hubs/switches. Esto permite extender la longitud y el tamaño de la red.

La topología jerárquica se desarrolla de forma similar a la topología en estrella extendida pero, en lugar de conectar los hubs/switches entre sí, el sistema se conecta con un computador que controla el tráfico de la topología.

La topología en malla se utiliza cuando no puede existir absolutamente ninguna interrupción en las comunicaciones, por ejemplo, en los sistemas de control de una central nuclear. De modo que, como puede observar en el gráfico, cada host tiene sus propias conexiones con los demás hosts. Esto también se refleja en el diseño de la Internet, que tiene múltiples rutas hacia cualquier ubicación.

Topología lógica

La topología lógica de una red es la forma en que los hosts se comunican a través del medio.

En redes locales, los dos tipos más comunes son:

Topología lógica de bus: existe un medio compartido entre varios hosts y éstos compiten por el uso del medio (Acceso al medio por contienda). Cada host envía sus datos hacia todos los demás hosts de la red. Las estaciones no siguen ningún orden para utilizar la red, el orden es el primero que entra, el primero que se sirve. Esta es la forma en que funciona Ethernet.

Topología lógica de anillo: existe un medio compartido entre varios hosts y éstos deben recibir un testigo (token) para poder transmitir. Esta transmisión controla el acceso al medio mediante la transmisión de un token electrónico a cada host de forma secuencial. Cuando un host recibe el token, eso significa que el host puede enviar datos a través de la red. Si el host no tiene ningún dato para enviar, pasa el token (testigo) al siguiente host y el proceso se vuelve a repetir.

Según uso del medio o canal

Red punto a punto (Point-To-Point)

Es aquella en la que existe multitud de conexiones entre parejas individuales de máquinas. Este tipo de red requiere, en algunos casos, máquinas intermedias que establezcan rutas para que puedan transmitirse paquetes de datos. Internet funciona de esta forma mediante una serie de nodos conectados en forma de malla denomidados routers o encaminadores.

Red de difusión

Se caracteriza por transmitir datos por un sólo canal de comunicación que comparten todas las máquinas de la red. En este caso, el paquete enviado es recibido por todas las máquinas de la red pero únicamente la destinataria puede procesarlo. Las equipos unidos por un concentrador, o hub, forman redes de este tipo. Muchas redes locales funcionan de esta forma.

Según relación funcional

Arquitectura Cliente-servidor

Consiste básicamente en computadores cliente que realizan peticiones a computadores servidor que dan respuesta (proporcionan un servicio).

Arquitectura Peer-to-peer

También denominada red entre iguales, es aquella red en la que los computadores se comportan como cliente y servidor a la vez.

Actividades

- Elabora un resumen, menor de una página, donde expongas la historia de Internet. Indica los momentos más decisivos y la evolución de sus tecnologías asociadas.

- Busca información acerca del dispositivo denominado hub o concentrador. Indica en que tipo de redes se usa (LAN, MAN, WAN) y la topología física y lógica de la red.

- Busca información acerca de los dispositivos AUI y MAU. Indica en que tipo de redes se usa (LAN, MAN, WAN) y la topología física y lógica de la red.

- Busca en Internet las siguientes tipos de redes según su extensión. Indica qué extensión abarca cada una.

- PAN

- VLAN

- WLAN

- WMAN

- WWAN

- CAN

- HAN

- Haz un esquema de cada una de las topologías físicas y encuentra una red donde se aplique.

- Busca información acerca de la topología celular. ¿Qué forma tiene? ¿Dónde se utiliza?

Bibliografía y referencias

- Planificación y Administración de Redes. Editorial Ra-ma.

- Redes Locales. Editorial Macmillan.

|

TEMA 2 |

Estándares y organismos de normalización

Un estándar puede definir, por ejemplo, el tipo de conector a emplear, las tensiones e intensidades empleadas, el formato de los datos a enviar, etc. En resumen, un estándar es un conjunto de normas, acuerdos y recomendaciones técnicas que regulan la transmisión de los sistemas de comunicación. El empleo de estos estándares presenta las siguientes ventajas:

- Los productos de diferentes fabricantes que cumplen los estándares son totalmente compatibles y, por tanto, pueden comunicarse entre ellos sin necesidad de utilizar adaptadores.

- El mercado se amplía, ya que al existir compatibilidad entre los productos de diferentes fabricantes, la oferta de productos será mayor, pudiendo derivar en precios más competitivos. Esto se traduce en una mayor flexibilidad a la hora de elegir y utilizar dispositivos.

- Se asegura la compatibilidad con productos futuros empleando la misma tecnología.

- Se reducen los costes de los productos.

- De esta forma, la estandarización evita que las empresas posean arquitecturas cerradas que derivan en monopolios, favoreciendo la interoperabilidad entre dispositivos de varios fabricantes y la flexibilidad del mercado.

Existen dos tipos de estándares:

- De facto: son estándares con gran aceptación en el mercado, establecidos normalmente por grupos de empresas y organizaciones, pero que aún no son oficiales.

- De iure: son estándares definidos por organizaciones o grupos oficiales.

Puede ocurrir que una empresa o corporación posea una normativa establecida para el desarrollo de sus productos y servicios, siendo ésta propiedad absoluta de la empresa o corporación. Esta manera de actuar es seguida por muchas empresas con la intención de atar a los clientes a sus productos. A esta normativa con frecuencia se le denomina «estándar propietario», y si alcanza una penetración en el mercado considerable, puede llegar a convertirse en estándar de facto e incluso de iure.

En este sentido, los estándares pueden clasificarse, atendiendo a la propiedad, en dos tipos, abiertos y cerrados. Al primer tipo pertenecen los estándares de facto y iure, ya que pueden ser consultados por cualquiera. No obstante, existen organismos que cobran una cuota por acceder a sus estándares prohibiendo su distribución, aunque en la mayoría de los casos la utilización de este estándar no requiere el pago de un canon. A este tipo de estándares se les denomina estándares de distribución restringida. En el otro extremo se sitúan los estándares cerrados, también denominados propietarios, que representan normas únicamente accesibles para los miembros de la empresa propietaria.

Centrándonos en los estándares abiertos, existen dos tipos de organizaciones que pueden definirlos, los consorcios de fabricantes y los organismos oficiales.

Los consorcios de fabricantes están formados por grupos de empresas que cooperan para establecer acuerdos y reglas que permitan obtener la interoperabilidad de sus productos empleando una tecnología determinada. Como ya se mencionó anteriormente, asegurando dicha interoperabilidad, se consigue un aumento del mercado que se traduce en un mayor número de clientes potenciales para sus productos. En este caso, las empresas o personas interesadas pueden unirse al consorcio y participar en los grupos de trabajo que definen los documentos técnicos de la norma. ADSL Forum, ATM Forum, Zigbee Alliance, y PLC forum son ejemplos de consorcios de este tipo.

Por otra parte, los organismos oficiales están formados por consultores independientes, miembros de los departamentos o secretarías de estado de diferentes países y otros miembros. ISO, IEEE, y ANSI son ejemplos de organismos oficiales. A continuación describiremos algunos de ellos.

Organismos reguladores en el ámbito internacional

ITU (International Telecommunication Union)

La organización ITU (UIT en castellano, Unión Internacional de Telecomunicaciones) es la organización más importante de las Naciones Unidas en lo que concierne a las tecnologías de la información. Esta organización representa un foco global para los gobiernos y el sector privado en el desarrollo de redes y servicios. ITU coordina el uso del espectro radioeléctrico, promoviendo la cooperación internacional para la asignación de órbitas de satélites, trabajando para mejorar las infraestructuras de comunicación mundiales, estableciendo estándares mundiales para la interconexión de un enorme rango de sistemas de comunicación, y haciendo frente a problemas actuales, como el cambio climático y la seguridad en el ciberespacio. Su sede está en Ginebra (Suiza) y está formada por 191 Estados miembros y más de 700 miembros del Sector y Asociados.

Esta organización está compuesta por tres sectores o comités: ITU-R (anteriormente conocida como CCIR, Comité Consultivo Internacional de Radiocomunicaciones), que se encarga de promulgar estándares de comunicaciones que emplean el espectro electromagnético.

ITU-D que se encarga de la organización, coordinación técnica y actividades de asistencia.

ITU-T (anteriormente conocida como CCITT, Comité Consultivo Internacional de Telegrafía y Telefonía), que se encarga de desarrollar estándares para la telefonía, la telegrafía, interfaces, redes y otros aspectos de las telecomunicaciones.

ISO (International Organization for Standardization)

La organización internacional para la normalización es una agencia internacional sin ánimo de lucro con sede en Ginebra (Suiza), cuyo objetivo es el desarrollo de normalizaciones que abarcan un amplio abanico de materias. Esta organización ha definido multitud de estándares de diferentes temáticas, que van desde el paso de los tornillos hasta arquitecturas de comunicaciones para la interconexión de sistemas abiertos (OSI - Open Systems Interconnection).

ISO está formada por organismos de estandarización de diversos países (ANSI en EEUU, DIN en Alemania, AENOR en España, ...) y por un grupo de organizaciones observadoras, que no poseen capacidad de voto. A pesar de ser una organización no gubernamental, la mayoría de sus miembros son instituciones gubernamentales. Se fundó en 1946 y actualmente reúne a más de 100 países.

IEEE (Institute of Electrical and Electronic Engineers)

IEEE (leído IE cubo) es la mayor asociación profesional para el avance de la innovación y la excelencia tecnológica en busca del beneficio de la humanidad. IEEE y sus miembros inspiran una comunidad global que innove hacia un mejor mañana a través de sus publicaciones enormemente citadas, conferencias, estándares tecnológicos, y actividades profesionales y educativas. Fue fundada en 1884 y desde entonces desarrolla estándares para las industrias eléctricas y electrónicas. Desde el punto de vista de las redes de datos son muy interesantes los trabajos del comité 802, que desarrolla estándares de protocolos de comunicaciones para la interfaz física de las conexiones de las redes locales de datos.

IETF (Internet Engineering Task Force)

Este Grupo de Trabajo de Ingeniería de Internet, es una organización internacional abierta de normalización, que tiene como objetivos el contribuir a la ingeniería de Internet, actuando en diversas áreas, como transporte, encaminamiento, seguridad. Fue creada en EE.UU. en 1986. El IETF es mundialmente conocido por ser la entidad que regula las propuestas y los estándares de Internet, conocidos como RFC (Request For Comments).

Es una institución sin fines de lucro y abierta a la participación de cualquier persona, cuyo objetivo es velar para que la arquitectura de Internet y los protocolos que la conforman funcionen correctamente. Se la considera como la organización con más autoridad para establecer modificaciones de los parámetros técnicos bajo los que funciona la red. El IETF se compone de técnicos y profesionales en el área de redes, tales como investigadores, integradores, diseñadores de red, administradores, vendedores, entre otros.

Dado que la organización abarca varias áreas, se utiliza una metodología de división en grupos de trabajo, cada uno de los cuales trabaja sobre un tema concreto con el objetivo de concentrar los esfuerzos.

Organismos reguladores en Estados Unidos

ANSI (American National Standards Instituto)

El Instituto Americano de Normas Nacionales. Organización sin ánimo de lucro encargada de supervisar el desarrollo de estándares que se aplica en los Estados Unidos de América.

TIA (Telecommunications Industry Association)

La Asociación de la Industria de las Telecomunicaciones. Organización formada por representantes de las industrias más importantes del sector de las telecomunicaciones y que ha desarrollado también numerosos estándares a nivel internacional relacionados con el mundo de las redes en colaboración con ANSI y la antigua EIA

Organismos reguladores en Europa

ETSI (European Telecommunications Standardas Institute)

Las siglas ETSI hacen referencia al instituto europeo de estándares de las telecomunicaciones.

ETSI es una organización independiente sin ánimo de lucro que produce estándares aplicables globalmente para las tecnologías de la información y comunicación. Este instituto es reconocido por la Unión Europea como una organización de estándares europeos. Posee 766 organizaciones miembro procedente de 63 países de los cinco continentes.

El ETSI ha tenido gran éxito al estandarizar el sistema de telefonía móvil GSM.

Cuerpos de estandarización significativos dependientes del ETSI son 3GPP (para redes UMTS) o TISPAN (para redes fijas y convergencia con Internet).

El ETSI fue creado en 1988.

CEN (Comité Europeo de Normalización)

En francés Comité Européen de Normalisation, es una organización no lucrativa privada cuya misión es fomentar la economía europea en el negocio global, el bienestar de ciudadanos europeos y el medio ambiente proporcionando una infraestructura eficiente a las partes interesadas para el desarrollo, el mantenimiento y la distribución de sistemas estándares coherentes y de especificaciones.

El CEN fue fundado en 1961. Sus veintinueve miembros nacionales trabajan juntos para desarrollar los estándares europeos (EN) en varios sectores.

Organismos reguladores en España

AENOR (Asociación Española de Normalización)

Es el organismo nacional de normalización que a través de sus Comités Técnicos de Normalización se encarga de la publicación de las normas UNE (UNE acrónimo de Una Norma Española) y la adopción de las normas europeas. Está relacionado con organismos europeos como CEN (Comité Europeo de Normalización), CENELEC (Comité Europeo de Normalización Electrotécnica) y ETSI.

Arquitecturas de comunicaciones

Cuando se diseña una red de ordenadores, es necesario resolver una gran cantidad de problemas que aparecen: ¿hay que compartir un único medio de transmisión?; ¿cómo distinguimos unos ordenadores de otros?; ¿qué tipo de información se va a transmitir?; ¿se manejará información confidencial? Es evidente que una persona no debe enfrentarse directamente a todas estas cuestiones, sino que siempre es preferible tratarlas una a una y de forma aislada.

La arquitectura de una red viene definida por tres características fundamentales, que dependen de la tecnología que se utilice en su construcción:

- Topología: la topología de una red es la organización de su cableado, ya que define la configuración básica de la interconexión de estaciones y, en algunos casos, el camino de una transmisión de datos sobre el cable.

- Método de acceso a la red: todas las redes que poseen un medio compartido para transmitir la información, necesitan ponerse de acuerdo a la hora de enviar información, ya que no pueden hacerlo a la vez. En este caso, si dos estaciones transmiten a la vez en la misma frecuencia, la señal recogida en los receptores será una mezcla de las dos. Para las redes que no posean un medio compartido, el método de acceso al cable es trivial y no es necesario llevar a cabo ningún control para transmitir.

- Protocolos de comunicaciones: son las reglas y procedimientos utilizados en una red para realizar la comunicación. Esas reglas tienen en cuenta el método utilizado para corregir errores, establecer una comunicación, etc.

Aunque a primera vista parezca que el diseño de un sistema de comunicación parece simple, cuando se aborda resulta mucho más complejo, ya que es necesario resolver una serie de problemas. Algunos de los problemas más importantes a los que se enfrentan los diseñadores de redes de comunicaciones son:

- Encaminamiento: cuando existen diferentes rutas posibles entre el origen y el destino (si la red tiene una topología de malla o irregular), se debe elegir una de ellas (normalmente, la más corta o la que tenga un tráfico menor).

- Direccionamiento: puesto que una red normalmente tiene muchos ordenadores conectados, se requiere un mecanismo para que un proceso (programa en ejecución) en una máquina especifique con quién quiere comunicarse. Como consecuencia de tener varios destinos, se necesita alguna forma de direccionamiento que permita determinar un destino específico.

- Acceso al medio: en las redes donde existe un medio de comunicación de difusión, debe existir algún mecanismo que controle el orden de transmisión de los interlocutores. De no ser así, todas las transmisiones se interfieren y no es posible llevar a cabo una comunicación en óptimas condiciones. El control de acceso al medio en una red es muy similar a una comunicación mediante walkie-talkie, donde los dos interlocutores deben evitar hablar a la vez o se producirá una colisión. Esta situación es indeseable en las redes que usan un medio compartido, ya que los mensajes se mezclan y resulta imposible interpretarlos.

- Saturación del receptor: esta cuestión suele plantearse en todos los niveles de la arquitectura y consiste en que un emisor rápido pueda saturar a un receptor lento. En determinadas condiciones, el proceso en el otro extremo necesita un tiempo para procesar la información que le llega. Si ese tiempo es demasiado grande en comparación con la velocidad con la que le llega la información, será posible que se pierdan datos. Una posible solución a este problema consiste en que el receptor envíe un mensaje al emisor indicándole que está listo para recibir más datos.

- Mantenimiento del orden: algunas redes de transmisión de datos desordenan los mensajes que envían, de forma que, si los mensajes se envían en una secuencia determinada, no se asegura que lleguen en esa misma secuencia. Para solucionar esto, el protocolo debe incorporar un mecanismo que le permita volver a ordenar los mensajes en el destino. Este mecanismo puede ser la numeración de los fragmentos, por ejemplo.

- Control de errores: todas las redes de comunicación de datos transmiten la información con una pequeña tasa de error, que en ningún caso es nula. Esto se debe a que los medios de transmisión son imperfectos. Tanto emisor como receptor deben ponerse de acuerdo a la hora de establecer qué mecanismos se van a utilizar para detectar y corregir errores, y si se va a notificar al emisor que los mensajes llegan correctamente.

- Multiplexación: en determinadas condiciones, la red puede tener tramos en los que existe un único medio de transmisión que, por cuestiones económicas, debe ser compartido por diferentes comunicaciones que no tienen relación entre sí. Así, el protocolo deberá asegurar que todas las comunicaciones que comparten el mismo medio no se interfieran entre sí.

Los primeros ingenieros de comunicaciones se dieron cuenta de que el proceso de comunicación entre computadoras se podía dividir en capas, y de que abordar cada una de estas capas por separado facilitaba enormemente la tarea de diseño de protocolos y estándares para redes.

Al ocuparse cada una de las capas de ciertos aspectos concretos del proceso de comunicación, se libera de tales aspectos al resto de las capas, simplificando así el diseño de la red.

Modelo de referencia OSI y arquitectura TCP/IP

Niveles y equivalencia

A mediados de los años setenta empezaron a aparecer los primeros estándares para redes. La ISO comenzó a elaborar un modelo arquitectónico de referencia al que llamaron modelo de interconexión de sistemas abiertos (OSI: Open Systems Interconnection). Surgió como un intento de unificar esfuerzos, conocimientos y técnicas para elaborar un modelo de arquitectura basado en capas que sirviera como referencia a los distintos fabricantes de la época para construir redes compatibles entre sí. La publicación final del modelo OSI no llegó hasta 1984 y el modelo obtenido resultó ser demasiado complejo y de difícil implementación.

También durante la década de los setenta, DARPA evolucionó su red ARPANET y dio origen a la pila de protocolos TCP/IP, que, por su sencillez y su visión más práctica, empezó a ganar popularidad. TCP/IP acabó convirtiéndose en el estándar de facto de arquitectura en las redes de ordenadores, desbancando así al modelo OSI.

El modelo OSI, sin embargo, continúa siendo de gran importancia, ya que nos permite describir y comprender fácilmente la base conceptual del resto de arquitecturas de red.

Niveles OSI

Físico

La capa física abarca el interfaz físico entre los dispositivos y las reglas por las cuales se pasan los bits de uno en uno. Se encarga de proporcionar el soporte material para la transmisión de la información. La capa física tiene cuatro características importantes:

- Mecánicas: normalmente, incluye la especificación de un conector que une una o más señales del conductor, llamadas circuitos.

- Eléctricas: relaciona la representación de los bits y la tasa de transmisión de datos

- Funcional: especifica las funciones realizadas por los circuitos individuales de la interfaz física entre un sistema y el medio de transmisión.

- De procedimiento: especifica la secuencia de eventos por los que se intercambia un flujo de bits a través del medio físico.

Enlace de datos

Esta capa intenta hacer el enlace físico seguro y proporciona medios para activar, mantener y desactivar el enlace. El principal servicio proporcionado por la capa de enlace de datos a las capas superiores es el de detección de errores y control.

Red

Esta capa proporciona los medios para la transferencia de información entre sistemas finales a través de algún tipo de red de comunicación. Libera a las capas superiores de la necesidad de tener conocimiento sobre la transmisión de datos subyacente y las tecnologías de conmutación utilizadas para conectar los sistemas.

Transporte

Esta capa proporciona un mecanismo para intercambiar datos entre sistemas finales. El servicio de transporte orientado a conexión asegura que los datos se entregan libres de errores, en secuencia y sin pérdidas o duplicados.

Sesión

Esta capa proporciona los mecanismos para controlar el diálogo entre aplicaciones en sistemas finales. En muchos casos, habrá poca o ninguna necesidad de los servicios de la capa de sesión, pero para algunas aplicaciones, estos servicios se utilizan. Por ejemplo, definir la disciplina del diálogo: full-duplex o semi-duplex.

Presentación

Esta capa define el formato de los datos que se van a intercambiar entre las aplicaciones y ofrece a los programas de aplicación un conjunto de servicios de transformación de datos. Algunos ejemplos de los servicios específicos que se podrían realizar en esta capa son los de compresión y cifrado de datos.

Aplicación

Esta capa proporciona un medio a los programas de aplicación para que accedan al entorno OSI. Se considera que residen en esta capa las aplicaciones de uso general como transferencia de ficheros, correo electrónico y acceso terminal a computadores remotos. Proporciona un servicio al usuario final.

Arquitectura TCP/IP

Algunos de los protocolos de TCP/IP

Unidades de Datos de Protocolo (PDU)

PDU es la abreviatura de Protocol Data Unit (unidad de datos del protocolo). Su función principal es establecer una comunicación de datos entre capas homologas. Esta forma de establecer conexiones recibe el nombre de comunicación par-a-par.

La primera PDU corresponde a los datos que llegan a la capa de aplicación. Aquí se les añade una cabecera y la PDU pasa al nivel siguiente, el de presentación en el modelo OSI, el de transporte en la arquitectura TCP/IP.

A partir de aquí, y en cada uno de los niveles subsiguientes, a la PDU recibida se le añadirá una cabecera y será enviada al nivel inferior, y así sucesivamente hasta llegar al nivel físico, donde los datos serán enviados como bits.

PDUs de OSI

PDUs de TCP/IP

En la arquitectura TCP/IP cada PDU recibe un nombre específico:

- Capa de aplicación: Datos

- Capa de transporte: Segmentos (cuando el protocolo empleado es TCP) o Datagramas (cuando el protocolo empleado es UDP)

- Capa de red: Paquetes

- Capa de acceso a la red: Tramas

- Capa física: Flujo de bits

Encapsulación

Como se observa en las PDUs, éstas están formadas por una cabecera propia de cada nivel y datos. La PDU (Cabecera y Datos) de una capa superior se trata como datos por la capa inmediatamente inferior. Esta capa inferior le añade su propia cabecera y pasa toda la información a la capa inferior.

El resultado de todo esto es que los datos originales cada vez poseen más cabeceras (una por cada capa) a medida que descienden por la pila.

En el equipo destino se irán quitando las cabeceras en orden inverso a como se añadieron. Cada capa leerá la cabecera que contiene los datos de control destinados a ella.

Componentes de una red

Ahora que tenemos una noción básica sobre el modelo OSI y sobre lo que sucede con los paquetes de datos a medida que recorren las capas del modelo, es hora de que comencemos a echar un vistazo a los dispositivos básicos de redes. A medida que vayamos repasando las capas del modelo de referencia OSI, veremos cuáles son los dispositivos que operan en cada capa según los paquetes de datos vayan viajando a través de ellas desde el origen hacia el destino. Las LAN son redes de datos de alta velocidad y bajo nivel de errores que abarcan un área geográfica relativamente pequeña. Las LAN conectan estaciones de trabajo, dispositivos, terminales y otros dispositivos que se encuentran en un mismo edificio u otras áreas geográficas limitadas.

Nubes

El símbolo de nube indica que existe otra red, por ejemplo Internet. Nos recuerda que existe una manera de conectarse a esa otra red (Internet), pero no suministra todos los detalles de la conexión, ni de la red. Simplemente es útil para realizar los esquemas, si vemos que se conecta a una nube sabemos que esa conexión va a otra red que no es nuestra y que desconocemos, por ejemplo Internet

El propósito de la nube es representar un gran grupo de detalles que no son pertinentes para una situación, o descripción, en un momento determinado. Es importante recordar que solo nos interesa la forma en que las LAN se conectan a las WAN de mayor tamaño, y a Internet (la mayor WAN del mundo), para que cualquier ordenador pueda comunicarse con cualquier otro ordenador, en cualquier lugar y en cualquier momento. Como la nube en realidad no es un dispositivo único, sino un conjunto de dispositivos que operan en todos los niveles del modelo OSI, se clasifica como un dispositivo de las Capas 1-7.

Dispositivos terminales (Capas 1-7)

Los dispositivos que se conectan de forma directa a un segmento de red se denominan hosts. Estos hosts incluyen ordenadores, tanto clientes y servidores, impresoras, escáneres y otros dispositivos de usuario. Estos dispositivos suministran a los usuarios conexión a la red, por medio de la cual los usuarios comparten, crean y obtienen información.

Los dispositivos host no forman parte de ninguna capa. Tienen una conexión física con los medios de red ya que tienen una tarjeta de red (NIC) y las demás capas OSI se ejecutan en el software ubicado dentro del host. Esto significa que operan en todas las 7 capas del modelo OSI. Ejecutan todo el proceso de encapsulamiento y desencapsulamiento para realizar la tarea de enviar mensajes de correo electrónico, imprimir informes, escanear figuras o acceder a las bases de datos.

No existen símbolos estandarizados para los hosts, pero por lo general es bastante fácil detectarlos. Nosotros dibujaremos éstos como si fueran ordenadores:

Dispositivos intermedios (Capas 1-3)

Medios (cableado o inalámbrico). Nivel 1

Los símbolos correspondientes a los medios o cableado son distintos según el que realice los esquemas o documentación. Por ejemplo: el símbolo de Ethernet es normalmente una línea recta con líneas perpendiculares que se proyectan desde ella, el símbolo de la red token ring es un círculo con los equipos conectados a él y el símbolo correspondiente a una FDDI (fibra óptica) son dos círculos concéntricos con dispositivos conectados).

Las funciones básicas del cableado, ya sabes, llamado "medios" por ser el medio de conexión, consisten en transportar un flujo de información, en forma de bits y bytes, a través de una LAN. Salvo en el caso de las LAN inalámbricas los medios de red limitan las señales de red a un cable o fibra. Los medios de red se consideran componentes de Capa 1 de las LAN.

Se pueden desarrollar redes informáticas con varios tipos de medios distintos. Cada medio tiene sus ventajas y desventajas. Lo que constituye una ventaja para uno de los medios (costo de la categoría 5) puede ser una desventaja para otro de los medios (costo de la fibra óptica). Algunas de las ventajas y las desventajas son las siguientes:

- Longitud del cable

- Costo

- Facilidad de instalación

El cable coaxial, la fibra óptica o incluso el espacio abierto pueden transportar señales de red, sin embargo, el medio principal que se estudia en esta clase se denomina cable de par trenzado no blindado de categoría 5 (UTP CAT 5) o el categoría 6 (UTP CAT 6).

Repetidores. Nivel 1

Sabemos pues que según el cableado que utilicemos existen ventajas y desventajas. Por ejemplo una de las desventajas del tipo de cable que utilizamos principalmente (UTP CAT 5) es la longitud del cable. La longitud máxima para el cableado UTP de una red es de 100 metros. Si necesitamos ampliar la red más allá de este límite, debemos añadir un dispositivo a la red llamado repetidor.

El término repetidor se ha utilizado desde la primera época de la comunicación visual, cuando una persona situada en una colina repetía la señal que acababa de recibir de la persona ubicada en la colina de la izquierda, para poder comunicar la señal a la persona que estaba ubicada en la colina de la derecha. También proviene de las comunicaciones telegráficas, telefónicas, por microondas y ópticas, cada una de las cuales usan repetidores para reforzar las señales a través de grandes distancias, ya que de otro modo en su debido tiempo las señales se desvanecerían gradualmente o se extinguirían.

El propósito de un repetidor es regenerar y retemporizar las señales de red a nivel de los bits para permitir que los bits viajen a mayor distancia a través de los medios. Ten en cuenta la Norma de cuatro repetidores para Ethernet de 10Mbps, también denominada Norma 5-4-3, al extender los segmentos LAN. Esta norma establece que se pueden conectar cinco segmentos de red de extremo a extremo utilizando cuatro repetidores pero sólo tres segmentos pueden tener ordenadores en ellos, curioso ¿no?.

El término repetidor se refiere tradicionalmente a un dispositivo con un solo puerto de "entrada" y un solo puerto de "salida". Sin embargo, en la terminología que se utiliza en la actualidad, el término repetidor multipuerto se utiliza también con frecuencia. En el modelo OSI, los repetidores se clasifican como dispositivos de Capa 1, dado que actúan sólo a nivel de los bits y no tienen en cuenta ningún otro tipo de información. El símbolo para los repetidores no está estandarizado, así que nosotros utilizaremos este:

Concentradores o hubs. Nivel 1

El propósito de un hub es regenerar y retemporizar las señales de red. Esto se realiza a nivel de los bits para un gran número de equipos (por ej., 4, 8 o incluso 24) utilizando un proceso denominado concentración. Como ves es prácticamente la misma definición que la del repetidor, pues si, a los hub también se les llama repetidor multipuerto. La diferencia es la cantidad de cables que se conectan al dispositivo, que en este caso admiten varios ordenadores conectados en este hub.

Los hubs se utilizan por dos razones: para crear un punto de conexión central para los ordenadores y para aumentar la fiabilidad de la red. La fiabilidad de la red se ve aumentada al permitir que cualquier cable falle sin provocar una interrupción en toda la red. Esta es la diferencia con la topología de bus, en la que, si un cable fallaba, se interrumpía el funcionamiento de toda la red. Los hubs se consideran dispositivos de Capa 1 dado que sólo regeneran la señal y la envían por medio de un broadcast (ya lo veremos pero consiste en que mandan la información a todos los demás equipos) a todos los puertos.

Hay una pequeña clasificación de los hubs que son los inteligentes y no inteligentes. Los hubs inteligentes tienen puertos de consola, lo que significa que se pueden programar para administrar el tráfico de red. Los hubs no inteligentes simplemente toman una señal de red de entrada entrante y la repiten hacia cada uno de los puertos sin la capacidad de realizar ninguna administración.

El símbolo correspondiente al hub no está estandarizado pero utilizaremos este.

Tarjeta de red o NIC. Nivel 2

Hasta este momento, en este capítulo nos hemos referido a dispositivos y conceptos de la capa uno. A partir de la tarjeta de interfaz de red, nos trasladamos a la capa dos: la capa de enlace de datos del modelo OSI. En términos de aspecto, una tarjeta de interfaz de red (tarjeta NIC o NIC) es un pequeño circuito impreso que se coloca en un slot de expansión de un bus de la (placa madre) del ordenador, aunque ahora ya casi todos los ordenadores la incorporan de fábrica y no hay que añadirla. También se denomina adaptador de red.

Las NIC se consideran dispositivos de Capa 2, cada tarjeta de red (NIC) lleva un nombre codificado único, denominado dirección de Control de acceso al medio (MAC o MAC Address) y es único en el mundo. Si, como lo lees, cada fabricante tiene asignada una numeración y a cada tarjeta de red le pone esa dirección física única, es como su DNI y nunca pueden existir dos tarjetas de red con ese mismo número interno. Esta dirección es muy importante ya que identifica perfectamente y de forma única al ordenador origen y al destino.

Las tarjetas de red no tienen ningún símbolo estandarizado. Se da a entender que siempre que haya dispositivos de red conectado a la de red, existe alguna clase de NIC o un dispositivo similar aunque por lo general no aparezcan. Siempre que haya un punto en una topología, significa que hay una NIC o una interfaz (puerto), que actúa por lo menos como parte de una NIC.

Puentes. Nivel 2

Un puente es un dispositivo de capa 2 diseñado para conectar dos segmentos LAN. El propósito de un puente es filtrar el tráfico de una LAN, para que el tráfico local siga siendo local, pero permitiendo la conectividad a otras partes (segmentos) de la LAN para enviar el tráfico dirigido a esas otras partes.

¿Pero que es un segmento? Es una definición muy variable, nosotros vamos a considerarlo como dos partes distintas de la red. Por ejemplo la red del piso 1 y la red del piso 2 que están conectadas. También podemos ampliarlo, por ejemplo una pequeña empresa que tiene dos oficinas en dos edificios y están conectadas entre si, podemos llamar también a cada una de esas partes segmento.

Vale pero ¿cómo puede detectar el puente cuál es el tráfico de un segmento y cuál no lo es? La respuesta es la misma que podría dar el servicio de correos cuando se le pregunta cómo sabe cuál es el correo local: verifica la dirección local. Cada dispositivo de networking tiene una dirección MAC exclusiva en la tarjeta de red, el puente rastrea cuáles son las direcciones MAC que están ubicadas a cada lado del puente y toma sus decisiones basándose en esta lista de direcciones MAC.

Si el tráfico está entre dos ordenadores del piso 1 el puente decide que no debe mandar ese tráfico al piso 2 porque sabe por las direcciones MAC que el destino está en el mismo piso. Lo mismo para el caso de los dos edificios: el puente conecta los dos segmentos, cuando un ordenador pide información a otro el puente sabe que equipo están conectados en cada lado y sabe si debe mandar el tráfico al otro lado. Tradicionalmente, el término puente se refiere a un dispositivo con dos puertos.

Conmutadores o switches. Nivel 2

Un switch, al igual que un puente, es un dispositivo de capa 2. De hecho, el switch se denomina puente multipuerto, igual que antes cuando llamábamos al hub "repetidor multipuerto". La diferencia entre el hub y el switch es que los switches toman decisiones basándose en las direcciones MAC y los hubs no toman ninguna decisión. Como los switches son capaces de tomar decisiones, hacen que la LAN sea mucho más eficiente. Los switches hacen esto enviando los datos sólo hacia el puerto al que está conectado el host destino apropiado. Por el contrario, el hub envía datos desde todos los puertos, de modo que todos los hosts deban ver y procesar (aceptar o rechazar) todos los datos.

Como son mucho mejores y eficiente ten en cuenta siempre poner switches en tu red y no hubs, primera recomendación importante. Segunda recomendación: seguramente te parecerá una tontería y obviedad que te diga que si un coche es de buena marca es mejor que uno de marca mala: evidente. Pues aquí pasa lo mismo: hay marcas buenas y marcas malas y la diferencia va a estar evidentemente en las prestaciones y en las posibilidades de configuración. Así que segunda recomendación: invierte un poco de dinero en comprarlo de marca buena: son equipos para toda la vida y considéralo una inversión y no un gasto.

En el gráfico se indica el símbolo que corresponde al switch. Las flechas de la parte superior representan las rutas individuales que pueden tomar los datos en un switch, a diferencia del hub, donde los datos fluyen por todas las rutas

Encaminadores o routers. Nivel 3

El router es el primer dispositivo con que trabajaremos que pertenece a la capa de red del modelo OSI, o sea la Capa 3. Al trabajar en la Capa 3 el router puede tomar decisiones basadas en grupos de direcciones de red (la famosas direcciones IP) en contraposición con las direcciones MAC de Capa 2 individuales. Los routers también pueden conectar distintas tecnologías de Capa 2, como por ejemplo Ethernet, Token-ring y FDDI (fibra óptica). Sin embargo, dada su aptitud para enrutar paquetes basándose en la información de Capa 3, los routers se han transformado en el núcleo de Internet, ejecutando el protocolo IP.

El propósito de un router es examinar los paquetes entrantes (datos de capa 3), elegir cuál es la mejor ruta para ellos a través de la red y luego enviarlos hacia el puerto de salida adecuado. Los routers son los dispositivos de regulación de tráfico más importantes en las redes grandes. Permiten que prácticamente cualquier tipo de ordenador se pueda comunicar con otro en cualquier parte del mundo.

El símbolo correspondiente al router (observa las flechas que apuntan hacia adentro y hacia fuera) sugiere cuáles son sus dos propósitos principales: la selección de ruta y la transmisión de paquetes hacia la mejor ruta.

Uso del medio en redes

La interconexión de los distintos nodos que forman una red puede realizarse de dos formas: por conmutación o por difusión.

Conmutación

Consisten en un conjunto de nodos interconectados entre sí, a través de medios de transmisión (cables), formando la mayoría de las veces una topología mallada o estrella, donde la información se transfiere encaminándola del nodo de origen al nodo destino mediante conmutación entre nodos intermedios.

Es típica de las WAN. Existe una línea dedicada para cada dos nodos. La conmutación a su vez puede ser de circuitos o de paquetes.

Conmutación de circuitos

Se establece un único camino entre el origen y el destino para toda la comunicación.

Cuando un emisor quiere enviar un mensaje a un receptor a través de una red de conmutación de circuitos, lo primero que debe hacerse es el establecimiento del canal, es decir la conexión entre emisor y receptor, que se hace eligiendo un camino concreto de entre todos los posibles que existen. La ruta que sigue la información se establece al inicio de la comunicación y se mantiene durante todo el proceso que dure la comunicación, aunque existan algunos tramos de esa ruta que se comparten con otras rutas diferentes. Al finalizar la transmisión se produce la liberación del canal. La red telefónica es un ejemplo de conmutación de circuitos.

Conmutación de paquetes

Se trata del procedimiento mediante el cual, cuando un nodo quiere enviar un mensaje a otro, lo divide en paquetes. Cada paquete es enviado por el medio con información de cabecera. En cada nodo intermedio por el que pasa el paquete se detiene el tiempo necesario para procesarlo y decidir el siguiente nodo al cual enviarlo. Así sucesivamente hasta el destino. Los paquetes pueden perderse o llegar en distinto orden.

Los distintos paquetes de un mismo mensaje pueden seguir caminos distintos hasta su destino. Internet es un ejemplo de conmutación de paquetes. Ejemplo de red conmutada, cuyos equipos finales son ordenadores personales y los equipos intermedios son routers.

Difusión

En medio compartido el emisor envía a todos los nodos la información. El nodo receptor sabe que es para él y la recoge. Los otros nodos la dejan pasar. Las topologías que utilizan este tipo de redes son: bus, anillo y las basadas en ondas de radio.

En este tipo de redes no existen nodos intermedios de conmutación. Todos los nodos comparten un medio de transmisión común, por el que la información transmitida por un nodo es conocida por todos los demás. En definitiva, es el destinatario el encargado de seleccionar y captar la información. Este uso del medio es propio de algunas intranets y de comunicaciones inalámbricas omnidireccionales.

Ejemplo de red de difusión, cuyos equipos finales son ordenadores personales, el medio es un bus compartido y no existen nodos de conmutación.

Esquemas LAN

Red local simple

Las redes están formadas por tres componentes principales: hosts, switches y routers. También configurará parámetros básicos, incluidos nombres de host, contraseñas locales y aviso de inicio de sesión.

Red local organizada en 2 zonas

Red local con zona de usuarios y Zona DesMilitarizada

Una DMZ (del inglés Demilitarized zone) o Zona DesMilitarizada. En seguridad informática, una zona desmilitarizada (DMZ) o red perimetral es una red local (una subred) que se ubica entre la red interna de una organización y una red externa, generalmente Internet. El objetivo de una DMZ es que las conexiones desde la red interna y la externa a la DMZ estén permitidas, mientras que las conexiones desde la DMZ sólo se permitan a la red externa -- los equipos (hosts) en la DMZ no pueden conectar con la red interna. Esto permite que los equipos (hosts) de la DMZ puedan dar servicios a la red externa a la vez que protegen la red interna en el caso de que intrusos comprometan la seguridad de los equipos situados en la zona desmilitarizada. Para cualquiera de la red externa que quiera conectarse ilegalmente a la red interna, la zona desmilitarizada se convierte en un callejón sin salida.

La DMZ se usa habitualmente para ubicar servidores que es necesario que sean accedidos desde fuera, como servidores de e-mail, Web y DNS.

Las conexiones que se realizan desde la red externa hacia la DMZ se controlan generalmente utilizando port address translation (PAT).

Actividades

- Busca información acerca de las normas IEEE 802.3 y 802.11. Haz un breve resumen.

- Busca información acerca de las normas TIA 568A y TIA 568B. Haz un breve resumen.

- ¿En qué RFCs se hallan especificados los protocolos TCP e IP?. ¿Qué organismo los pública? ¿Se pueden obtener de forma gratuita?

- Define protocolo. Nombra 3 protocolos de la capa de aplicación de TCP/IP.

- Explica los siguientes términos:

- Direccionamiento

- Encaminamiento

- Control de errores

- Acceso al medio

- Multiplexación

- Realiza un esquema comparativo de las capas OSI y TCP/IP.

- ¿Qué es una PDU? ¿Cómo se denominan en la arquitectura TCP/IP?

- ¿Qué se entiende por encapsulación de los datos? ¿Y desencapsulación? ¿Cuál se produce cuando bajamos por la pila de protocolos y cuál cuando subimos?

- Arquitecturas obsoletas. Haz un esquema de la arquitectura SNA. ¿Qué empresa la desarrolló?

- Arquitecturas obsoletas. Haz un esquema de la arquitectura DECnet. ¿Qué empresa la desarrolló?

- Arquitecturas obsoletas. Haz un esquema de la arquitectura SPX/IPX. ¿Qué empresa la desarrolló?

- Arquitecturas obsoletas. Haz un esquema de la arquitectura X.25. ¿Qué organismo la desarrolló?

- ¿Cómo se interpreta la siguiente imagen?

- ¿Qué dispositivos trabajan en la capa 1 o física?

- ¿Qué dispositivos trabajan en la capa 2 o de enlace?

- ¿Qué dispositivos trabajan en la capa 3 o de red?

- ¿En qué capa trabajo un host final?

- ¿Qué diferencia existe entre la conmutación de circuitos y la conmutación de paquetes? Pon un ejemplo de cada una.

- Nombra los dispositivos por los que pasa la información que un usuario envía desde una red local hacia Internet.

- ¿Qué es una DMZ? ¿Cuál es su utilidad?

Bibliografía y referencias

- Planificación y Administración de Redes. Editorial Ra-ma.

- Redes Locales. Editorial Macmillan.

|

Tema 3 |

Concepto de capa física

La capa física se encarga de definir todos los aspectos relacionados con los elementos físicos de conexión de los dispositivos a la red, así como de establecer los procedimientos para transmitir la información sobre la serial física empleada. En este sentido, puede decirse que la capa física es la encargada de definir cuatro tipos de características de los elementos de interconexión:

- Mecánicas: se refiere a las características físicas del elemento de conexión con la red, es decir, a las propiedades de la interfaz física con el medio de comunicación. Por ejemplo, las dimensiones y forma del conector, el número de cables usados en la conexión, el número de pines del conector. el tamaño del cable, el tipo de antena, etc.

- Eléctricas: especifica las características eléctricas empleadas, por ejemplo, la tensión usada, velocidad de transmisión, intensidad en los pines. etc.

- Funcionales: define las funciones de cada uno de los circuitos del elemento de interconexión a la red, por ejemplo, pin X para transmitir, pin Y para recibir, etc.

- De procedimiento: establece los pasos a realizar para transmitir información a través del medio físico.

Esta capa ofrece a los niveles superiores un servicio de transmisión de datos, es decir, proporciona un mecanismo para enviar y recibir bits empleando el canal de comunicación. Es la capa de más bajo nivel.

Algunos protocolos y estándares que regulan aspectos de la capa física

- ANSI/TIA/EIA 568 A y B.

- ISO/IEC 11801.

- Parte de Ethernet y del estándar IEEE 802.3.

La transmisión de datos entre un emisor y un receptor siempre se realiza a través de un medio de transmisión. Los medios de transmisión se pueden clasificar como guiados y no guiados. En ambos casos, la comunicación se realiza usando ondas electromagnéticas. En los medios guiados, por ejemplo en pares trenzados, en cables coaxiales y en fibras ópticas, las ondas se transmiten confinándolas a lo largo de un camino físico. Por el contrario, los medios no guiados, también denominados inalámbricos, proporcionan un medio para transmitir las ondas electromagnéticas sin confinarlas, como por ejemplo en la propagación a través del aire, el mar o el vacío.

El término enlace directo se usa para designar un camino de transmisión entre dos dispositivos en el que la señal se propague directamente del emisor al receptor sin ningún otro dispositivo intermedio que no sea un amplificador o repetidor. Estos últimos se usan para incrementar la energía de la señal. Obsérvese que este término se puede aplicar tanto a medios guiados como no guiados.

Un medio de transmisión guiado es punto a punto si proporciona un enlace directo entre dos dispositivos que comparten el medio, no existiendo ningún otro dispositivo conectado. En una configuración guiada multipunto, el mismo medio es compartido por más de dos dispositivos.

Un medio de transmisión puede ser simplex, half-duplex o full-duplex. En la transmisión simplex, las señales se transmiten sólo en una única dirección; siendo una estación la emisora y otra la receptora. En half-duplex, ambas estaciones pueden transmitir, pero no simultáneamente. En fullduplex, ambas estaciones pueden igualmente transmitir y recibir, pero ahora simultáneamente. En este último caso, el medio transporta señales en ambos sentidos al mismo tiempo.

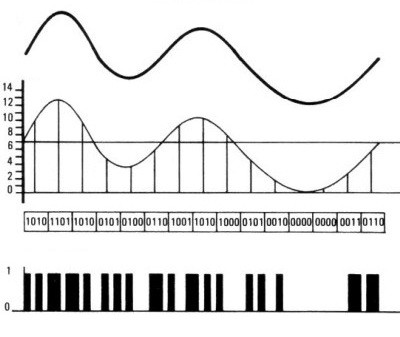

Toda señal electromagnética, considerada como función del tiempo, puede ser tanto analógica como digital. Una señal analógica es aquella en la que la intensidad de la señal varía suavemente en el tiempo. Es decir, no presenta saltos o discontinuidades.

Una señal digital es aquella en la que la intensidad se mantiene constante durante un determinado intervalo de tiempo, tras el cual la señal cambia a otro valor constante. La señal continua puede corresponder a voz y la

señal discreta puede representar valores binarios (0 y 1).

Cuando un medio o canal es compartido por varios emisores que desean transmitir a la vez, este debe multiplexarse. La multiplexación significa que se reserva parte del canal a cada emisor.

En medios con transmisión analógica suele multiplexarse por división de frecuencias (Frequency-division multiplexing – FDM), asignandose a cada emisor una frencuencia distinta.

En medios con transmisión digital suele multiplexarse por división de tiempo (Time division multiplexing -TDM), asignando a cada emisor una pequeña ranura de tiempo.

Para multiplexar un medio es necesario disponer de un dispositivo multiplexor en el origen y un dispositivo demultiplexor en el destino.

Perturbaciones en la transmisión

En cualquier sistema de comunicaciones se debe aceptar que la señal que se recibe diferirá de la señal transmitida debido a varias adversidades y dificultades sufridas en la transmisión. En las señales analógicas, estas dificultades pueden degradar la calidad de la señal. En las señales digitales, se generarán bits erróneos: un 1 binario se transformará en un 0 y viceversa.

Las dificultades más significativas son:

- La atenuación y la distorsión de atenuación.

- La distorsión de retardo.

- El ruido.

Atenuación

En cualquier medio de transmisión la energía de la señal decae con la distancia. En medios guiados, esta reducción de la energía es por lo general exponencial y, por tanto, se expresa generalmente como un número constante en decibelios por unidad de longitud. En medios no guiados, la atenuación es una función más compleja de la distancia y es dependiente, a su vez, de las condiciones atmosféricas.

La señal recibida debe tener suficiente energía para que la circuitería electrónica en el receptor pueda detectar la señal adecuadamente. En un enlace punto a punto, la energía de la señal en el transmisor debe ser lo suficientemente elevada como para que se reciba con inteligibilidad, pero no tan elevada que sature la circuitería del transmisor o del receptor, lo que generaría una señal distorsionada.

Para controlar la energía de la señal se usan amplificadores o repetidores. Hablamos de amplificadores cuando la señal es analógica y repetidores cuando la señal es digital.

Distorsión de retardo

La distorsión de retardo es un fenómeno debido a que la velocidad de propagación de una señal a través de un medio guiado varía con la frecuencia. Para una señal limitada en banda, la velocidad tiende a ser mayor cerca de la frecuencia central y disminuye al acercarse a los extremos de la banda. Por tanto, las distintas componentes en frecuencia de la señal llegarán al receptor en instantes diferentes de tiempo, dando lugar a desplazamientos de fase entre las diferentes frecuencias.

Ruido

Para cualquier dato transmitido, la señal recibida consistirá en la señal transmitida modificada por las distorsiones introducidas en la transmisión, además de señales no deseadas que se insertarán en algún punto entre el emisor y el receptor. A estas últimas señales no deseadas se les denomina ruido. El ruido es el factor de mayor importancia de entre los que limitan las prestaciones de un sistema de comunicación.

La señal de ruido se puede clasificar en cuatro categorías:

- Ruido térmico.

- Ruido de intermodulación.

- Diafonía.

- Ruido impulsivo.

Ruido térmico

El ruido térmico se debe a la agitación térmica de los electrones. Está presente en todos los dispositivos electrónicos y medios de transmisión; como su nombre indica, es función de la temperatura.

El ruido térmico está uniformemente distribuido en el espectro de frecuencias usado en los sistemas de comunicación, es por esto por lo que a veces se denomina ruido blanco. El ruido térmico no se puede eliminar y, por tanto, impone un límite superior en las prestaciones de los sistemas de comunicación.

Ruido de intermodulación

Cuando señales de distintas frecuencias comparten el mismo medio de transmisión puede producirse ruido de intermodulación. El efecto del ruido de intermodulación es la aparición de señales a frecuencias que sean suma o diferencia de las dos frecuencias originales o múltiplos de éstas.

Diafonía

La diafonía la ha podido experimentar todo aquel que al usar un teléfono haya oído otra conversación; se trata, en realidad, de un acoplamiento no deseado entre las líneas que transportan las señales. Esto puede ocurrir por el acoplamiento eléctrico entre cables de pares cercanos o, en raras ocasiones, en líneas de cable coaxial que transporten varias señales.

Ruido impulsivo

Los ruidos antes descritos son de magnitud constante y razonablemente predecibles. Así pues, es posible idear un sistema de transmisión que les haga frente. Por el contrario, el ruido impulsivo es no continuo y está constituido por pulsos o picos irregulares de corta duración y de amplitud relativamente grande. Se generan por una gran diversidad de causas, por ejemplo, por perturbaciones electromagnéticas exteriores producidas por tormentas atmosféricas o por fallos y defectos en los sistemas de comunicación.

Generalmente, el ruido impulsivo no tiene mucha transcendencia para los datos analógicos. Por ejemplo, la transmisión de voz se puede perturbar mediante chasquidos o crujidos cortos, sin que ello implique pérdida significativa de inteligibilidad. Sin embargo, el ruido impulsivo es una de las fuentes principales de error en la comunicación digital de datos. Por ejemplo, un pico de energía con duración de 0,01 s no inutilizaría datos de voz, pero podría corromper aproximadamente 560 bits si se transmitieran a 56 kbps.

Medios cableados

Los medios guiados son aquellos compuestos por un material físico sólido que se encarga de transportar la señal de información sin que ésta sobrepase las fronteras físicas del medio. Medios de este tipo pueden transportar señales formadas por ondas electromagnéticas como el par trenzado, el cable coaxial; o bien por señales ópticas, como la fibra óptica.

A continuación se detallan los medios cableados más importantes en el ámbito de las redes:

- Pares trenzados

- Cable coaxiales

- Fibra óptica

Pares trenzados

El cable de par trenzado consiste en dos alambres de cobre aislados que se trenzan de forma helicoidal, igual que una molécula de ADN. De esta forma el par trenzado constituye un circuito que puede transmitir datos. Esto se hace porque dos alambres paralelos constituyen una antena simple. Cuando se trenzan los alambres, las ondas de diferentes vueltas se cancelan, por lo que la radiación del cable es menos efectiva. Así la forma trenzada permite reducir la interferencia eléctrica tanto exterior como de pares cercanos. Un cable de par trenzado está formado por un grupo de pares trenzados, normalmente cuatro, recubiertos por un material aislante. Cada uno de estos pares se identifica mediante un color.

Según las protecciones frente a interferencias y a ruidos de la que dispongan, los cables de pares trenzados se clasifican en 4 tipos, de menor a mayor calidad y precio:

- UTP: No tiene protección.

- FTP: Tiene protección global.

- STP: Tiene protección por cada par.

- S/FTP: Tiene protección global y por cada par

Tipos de cables

- UTP: Unshielded Twisted Pair

Pares trenzados sin apantallar

- S/UTP o FTP : Screened Unshielded Twisted Pair o Foiled Twisted Pair

Pares trenzados con blindado global

- STP: Shielded Twisted Pair

Pares trenzados apantallados

- S/STP o S/FTP: Screened Shielded Twisted Pair o Screened Foiled Twisted Pair

Pares trenzados apantallados con blindado global

Categorías y clases

Según la norma ISO/IEC 11801 los pares trenzados se pueden clasificar como:

| Categoría | Clase | Ancho de banda (MHz) | Aplicaciones | Notas |

| 1 | A | 0.4 MHz | Líneas telefónicas y módem. | No descrito en las recomendaciones del EIA/TIA. No es adecuado para sistemas modernos. |

| 2 | B | 4 MHz | Cable para conexión de antiguos terminales como el IBM 3270. | No descrito en las recomendaciones del EIA/TIA. No es adecuado para sistemas modernos. |

| 3 | C | 16 MHz | 10BASE-T and 100BASE-T4 Ethernet | Descrito en la norma EIA/TIA-568. No es adecuado para transmisión de datos mayor a 16 Mbit/s. |

| 4 | - | 20 MHz | 16 Mbit/s Token Ring | No usado comúnmente. |

| 5 | - | 100 MHz | 100BASE-TX y 1000BASE-T Ethernet | Común en la mayoría de las LAN. |

| 5e | D | 100 MHz | 100BASE-TX y 1000BASE-T Ethernet | Mejora del cable de Categoría 5. En la práctica es como la categoría anterior pero con mejores normas de prueba. Es adecuado para Gigabit Ethernet |

| 6 | E | 250 MHz | 10GBASE-T Ethernet | Cable más comúnmente instalado en Finlandia según la norma SFS-EN 50173-1. |

| 6a | EA | 500 MHz | 10GBASE-T Ethernet | ISO/IEC 11801:2002 Enmienda 2. |

| 7 | F | 600 MHz | Para servicios de telefonía, Videovigilancia por cable y Ethernet 1000BASE-T en el mismo cable. 10GBASE-T Ethernet. | Cable S/FTP (pares blindados, cable blindado trenzado de 4 pares). Norma ISO/IEC 11801 2ª Ed. |

| 7a | FA | 1000 MHz | Para servicios de telefonía, Televisión por cable y Ethernet 1000BASE-T en el mismo cable. 10GBASE-T Ethernet. | Cable S/FTP (pares blindados, cable blindado trenzado de 4 pares). Norma ISO/IEC 11801 2ª Ed. |

Notas:

Los circuitos de videovigilancia se conocen como CCTV - Closed Circuit TeleVision

La televisión por cable se conoce como CATV - Community Antenna TeleVision

Conector RJ45

Nota: RJ son las siglas de Registered Jack.

Cable coaxial

El cable coaxial fue creado en la década de los 30, y es un cable utilizado para transportar señales eléctricas de alta frecuencia que posee dos conductores concéntricos, uno central, llamado vivo, encargado de llevar la información, y uno exterior, de aspecto tubular, llamado malla, blindaje o trenza, que sirve como referencia de tierra y retorno de las corrientes. Entre ambos se encuentra una capa aislante llamada dieléctrico, de cuyas características dependerá principalmente la calidad del cable. Todo el conjunto suele estar protegido por una cubierta aislante (también denominada chaqueta exterior).

Debido a la necesidad de manejar frecuencias cada vez más altas y a la digitalización de las transmisiones, en años recientes se ha sustituido paulatinamente el uso del cable coaxial por el de fibra óptica, en particular para distancias superiores a varios kilómetros, porque el ancho de banda de esta última es muy superior.

El cable coaxial es quizá el medio de transmisión más versátil, por lo que se está utilizando cada vez más en una gran variedad de aplicaciones. Las más importantes son:

- La distribución de televisión.

- La telefonía a larga distancia.

- Los enlaces en computadores a corta distancia.

- Las redes de área local.

Tipos de cables

Existen dos tipos de cable coaxial:

- Cable coaxial de banda base

- Normalmente empleado en redes de computadoras, con resistencia de 50 Ω, por el que fluyen señales digitales. El tipo de conector es el RG58. Es el cable que se utilizó inicialmente para las primeras redes locales, como Ethernet, IBM PC-NET y ARCNET.

- Grueso (Coaxial amarillo de 50 Ω ). Su capacidad en términos de velocidad y distancia es grande, pero el coste del cableado es alto y su grosor no permite su utilización en canalizaciones con demasiados cables. Utilizado en la norma Ethernet 10Base-5.

- Fino (Coaxial RG58 de 50 Ω ) con terminaciones BNC. Es más barato y fino y, por tanto, solventa algunas de las desventajas del cable grueso; aunque obtiene peores rendimientos que el cable amarillo. Utilizado en la norma Ethernet 10Base-2.

- Cable coaxial de banda ancha

- Normalmente mueve señales analógicas, con resistencia de 75 Ω, posibilitando la transmisión de gran cantidad de información por varias frecuencias, y su uso más común es la televisión por cable. Esto ha permitido que muchos usuarios de Internet tengan un nuevo tipo de acceso a la red, para lo cual existe en el mercado una gran cantidad de dispositivos, incluyendo también módem para CATV.

Se puede encontrar un cable coaxial:

- entre la antena y el televisor;

- en las redes urbanas de televisión por cable (CATV) e Internet;

- entre un emisor y su antena de emisión (equipos de radioaficionados);

- en las líneas de distribución de señal de vídeo (se suele usar el RG-59);

- en las redes de transmisión de datos como Ethernet en sus antiguas versiones 10BASE2 y 10BASE5;

- en las redes telefónicas interurbanas y en los cables submarinos.

Antes de la utilización masiva de la fibra óptica en las redes de telecomunicaciones, tanto terrestres como submarinas, el cable coaxial era ampliamente utilizado en sistemas de transmisión de telefonía analógica basados en la multiplexación por división de frecuencia (FDM), donde se alcanzaban capacidades de transmisión de más de 10.000 circuitos de voz.

Asimismo, en sistemas de transmisión digital, basados en la multiplexación por división de tiempo (TDM), se conseguía la transmisión de más de 7.000 canales de 64 kbps.

Conectores

La conexión de cable coaxial requiere la utilización de unos conectores especiales. Los más utilizados son los denominados conectores BNC (Bayonet, Neill-Concelman).

| Conector BNC

Este conector tiene un centro circular conectado al conductor del cable central y un tubo metálico conectado en el parte exterior del cable. Un anillo que rota en la parte exterior del conector asegura el cable mediante un mecanismo de bayoneta y permite la conexión. | |

| Conector BNC en T

Consiste en dos conectores hembras y uno macho que le dan una forma similar a la letra “T”. Los conectores hembra se conectan a cables coaxiales en la red y el macho va directamente conectado al adaptador de red del ordenador. | |

| Extensor BNC o barrilete

Este tipo de conector permite conectar un cable coaxial al extremo de otro, y así aumentar la longitud total de alcance. | |

| Terminador BNC

Es un conector BNC que se utiliza para cerrar el extremo del bus del cable y evitar que las señales perdidas ocasionen interferencias. Una red montada con coaxial no podría funcionar sin ellos. |

Fibra óptica

La fibra óptica es un medio flexible y delgado (de 2 a 125 μm) capaz de confinar un haz de naturaleza óptica. Para construir la fibra se pueden usar diversos tipos de cristales y plásticos. Las pérdidas menores se han conseguido con la utilización de fibras de silicio ultrapuro fundido.

Las fibras ultrapuras son muy difíciles de fabricar; las fibras de cristal multicomponente son más económicas y, aunque sufren mayores pérdidas, proporcionan unas prestaciones suficientes. La fibra de plástico tiene todavía un coste menor, pudiendo ser utilizada en enlaces de distancias más cortas, en los que sean aceptables pérdidas moderadamente altas.

Un cable de fibra óptica tiene forma cilíndrica y está formado por tres secciones concéntricas: el núcleo, el revestimiento y la cubierta. El núcleo es la sección más interna; está constituido por una o varias fibras de cristal o plástico, con un diámetro entre 8 y 100 μm.

Cada fibra está rodeada por su propio revestimiento, que no es sino otro cristal o plástico con propiedades ópticas distintas a las del núcleo. La separación entre el núcleo y el revestimiento actúa como un reflector, confinando así el haz de luz, ya que de otra manera escaparía del núcleo. La capa más exterior que envuelve a uno o varios revestimientos es la cubierta. La cubierta está hecha de plástico y otros materiales dispuestos en capas para proporcionar protección contra la humedad, la abrasión, posibles aplastamientos y otros peligros.

Uno de los avances tecnológicos más significativos y rompedores en la transmisión de datos ha sido el desarrollo de los sistemas de comunicación de fibra óptica. No en vano, la fibra disfruta de una gran aceptación para las telecomunicaciones a larga distancia y, cada vez, está siendo más utilizada en aplicaciones militares. Las mejoras constantes en las prestaciones a precios cada vez inferiores, junto con sus ventajas inherentes, han contribuido decisivamente para que la fibra sea un medio atractivo en los entornos de red de área local.

Las características diferenciales de la fibra óptica frente al cable coaxial y al par trenzado son:

- Mayor capacidad: el ancho de banda potencial y, por tanto, la velocidad de transmisión, en las fibras es enorme. Experimentalmente se ha demostrado que se pueden conseguir velocidades de transmisión de cientos de Gbps para decenas de kilómetros de distancia. Compárese con el máximo que se puede conseguir en el cable coaxial de cientos de Mbps sobre aproximadamente 1 km, o con los escasos Mbps que se pueden obtener para la misma distancia, o compárese con los 100 Mbps o incluso 1 Gbps para pocas decenas de metros que se consiguen en los pares trenzados.

- Menor tamaño y peso: las fibras ópticas son apreciablemente más finas que el cable coaxial o que los pares trenzados embutidos, por lo menos en un orden de magnitud para capacidades de transmisión comparables. En las conducciones o tubos de vacío previstos para el Comunicaciones y redes de computadores cableado en las edificaciones, así como en las conducciones públicas subterráneas, la utilización de tamaños pequeños tiene unas ventajas evidentes. La reducción en tamaño lleva a su vez aparejada una reducción en peso que disminuye, a su vez, la infraestructura necesaria.

- Atenuación menor: la atenuación es significativamente menor en las fibras ópticas que en los cables coaxiales y pares trenzados, además, es constante a lo largo de un gran intervalo.

- Aislamiento electromagnético: los sistemas de fibra óptica no se ven afectados por los efectos de campos electromagnéticos exteriores. Estos sistemas no son vulnerables a interferencias, ruido impulsivo o diafonía. Por la misma razón, las fibras no radian energía, produciendo interferencias despreciables con otros equipos que proporcionan, a la vez, un alto grado de privacidad; además, relacionado con esto, la fibra es por construcción difícil de «pinchar».

- Mayor separación entre repetidores: cuantos menos repetidores haya el coste será menor, además de haber menos fuentes de error. Desde este punto de vista, las prestaciones de los sistemas de fibra óptica han sido mejoradas de manera constante y progresiva. Para la fibra es práctica habitual necesitar repetidores separados entre sí del orden de decenas de kilómetros e, incluso, se han demostrado experimentalmente sistemas con separación de cientos de kilómetros. Por el contrario, los sistemas basados en coaxial y en pares trenzados requieren repetidores cada pocos kilómetros.

Las cinco aplicaciones básicas en las que la fibra óptica es importante son:

- Transmisiones a larga distancia.

- Transmisiones metropolitanas.

- Acceso a áreas rurales.

- Bucles de abonado.

- Redes de área local.

Tipos de fibras

Un sistema de transmisión óptico tiene tres componentes: la fuente de luz, el medio de transmisión y el detector. Convencionalmente, un pulso de luz indica un bit 1 y la ausencia de luz indica un bit 0. El medio de transmisión es una fibra de vidrio ultradelgada. El detector genera un pulso eléctrico cuando la luz incide en él. Al agregar una fuente de luz en un extremo de una fibra óptica y un detector en el otro, se tiene un sistema de transmisión de datos unidireccional que acepta una señal eléctrica, la convierte y transmite mediante pulsos de luz y, luego, reconvierte la salida a una señal eléctrica en el extremo receptor.

Puesto que cualquier rayo de luz que incida en la frontera con un ángulo mayor que el crítico se reflejará internamente, muchos rayos estarán rebotando con ángulos diferentes. Se dice que cada rayo tiene un modo diferente, por lo que una fibra que tiene esta propiedad se denomina fibra multimodo. Este tipo de fibra es más adecuada para la transmisión a distancias cortas.

Por otro lado, si el diámetro de la fibra se reduce a unas cuantas longitudes de onda de luz, la fibra actúa como una guía de ondas y la luz se puede propagar sólo en línea recta, sin rebotar, lo cual da como resultado una fibra monomodo. Las fibras monomodo son más caras, pero se pueden utilizar en distancias más grandes. Las fibras monomodo disponibles en la actualidad pueden transmitir datos a 50 Gbps a una distancia de 100 km sin amplificación. En el laboratorio se han logrado tasas de datos todavía mayores a distancias más cortas.